WordPressの改ざん復旧業務のなかでどんな不正ファイルが見つかるのか、実際の事例からご紹介します。

今回は、16Shopと呼ばれる有名なフィッシングサイト作成ツールや、その他のフィッシングサイト、さらに複数のバックドアが含まれていた事例です。

16Shop

16Shopとはフィッシングサイトの作成ツールで、サイバー攻撃者の間で販売されているツールです。

インドネシアのハッキンググループ「Indonesian Cyber Army」が関与していると考えられています。

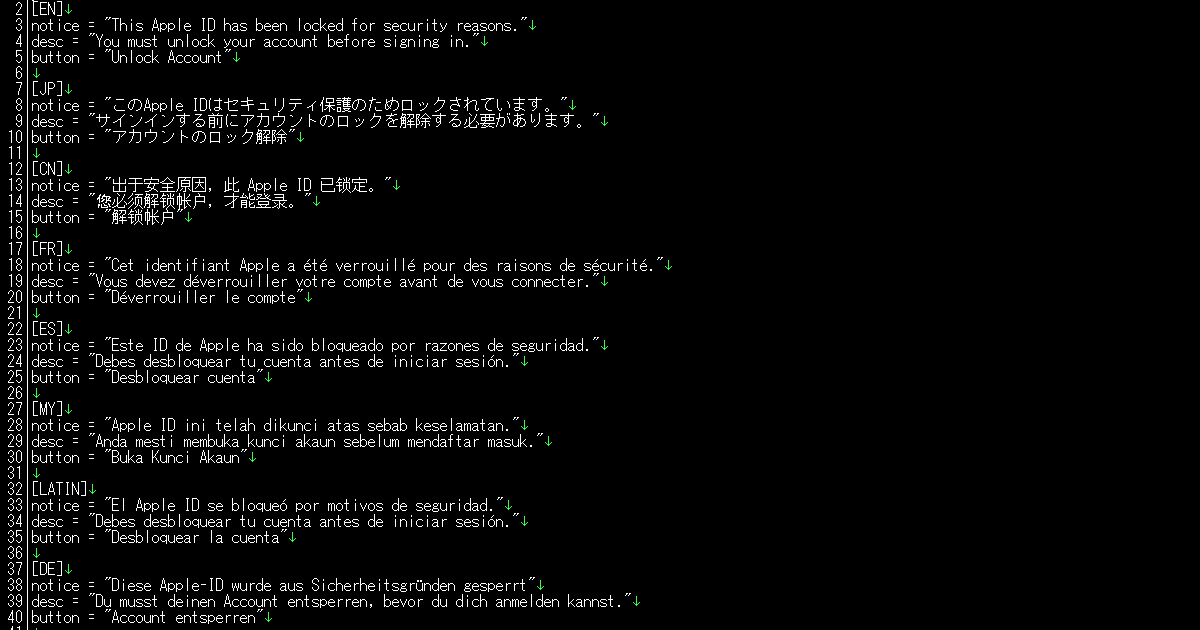

今回見つかったのはApple IDやクレジットカード情報等を窃取するものです。

非常に巧妙になっており、securityというディレクトリもありますがこの中にはブラックリストとホワイトリストがあり、ブラックリストにはセキュリティベンダーなどのIPアドレスリストが含まれています。

原則として、セキュリティベンダーや検索エンジンに発見されないように設定されています。

今回見つかったものはもともとの16shopが改変されたものと考えられます。

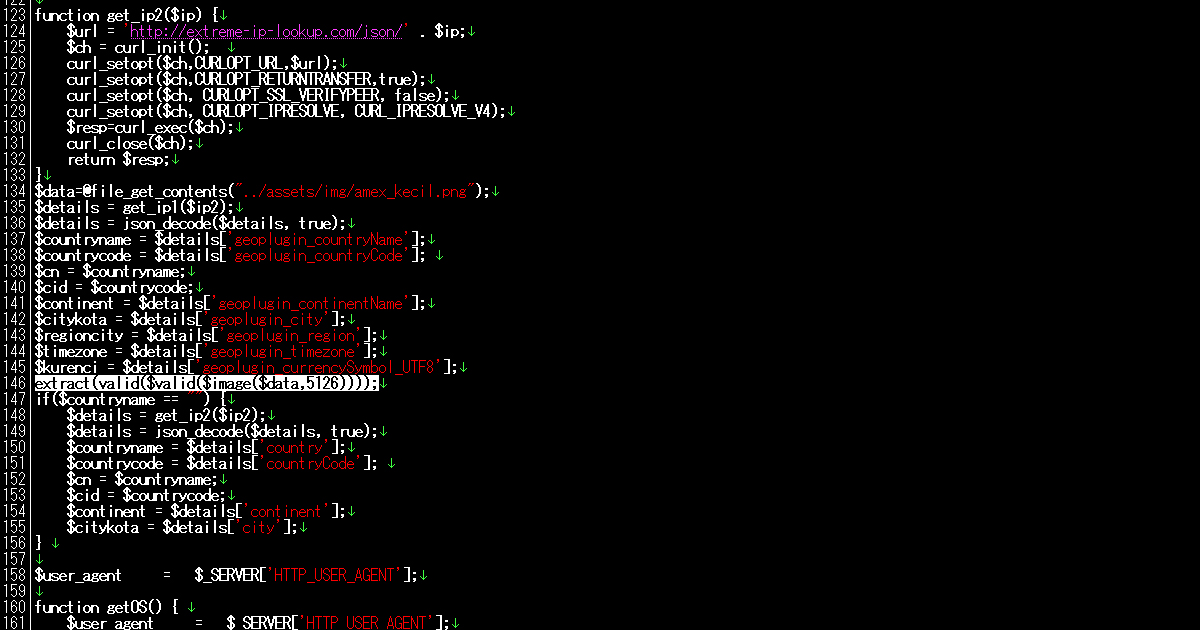

ここで、134行目のamex_kecil.pngを読んでいますが、この画像にはバックドアが含まれています。

つまり、16shopの購入者は、取得した情報をおおもとの攻撃者にも盗まれていることになります。

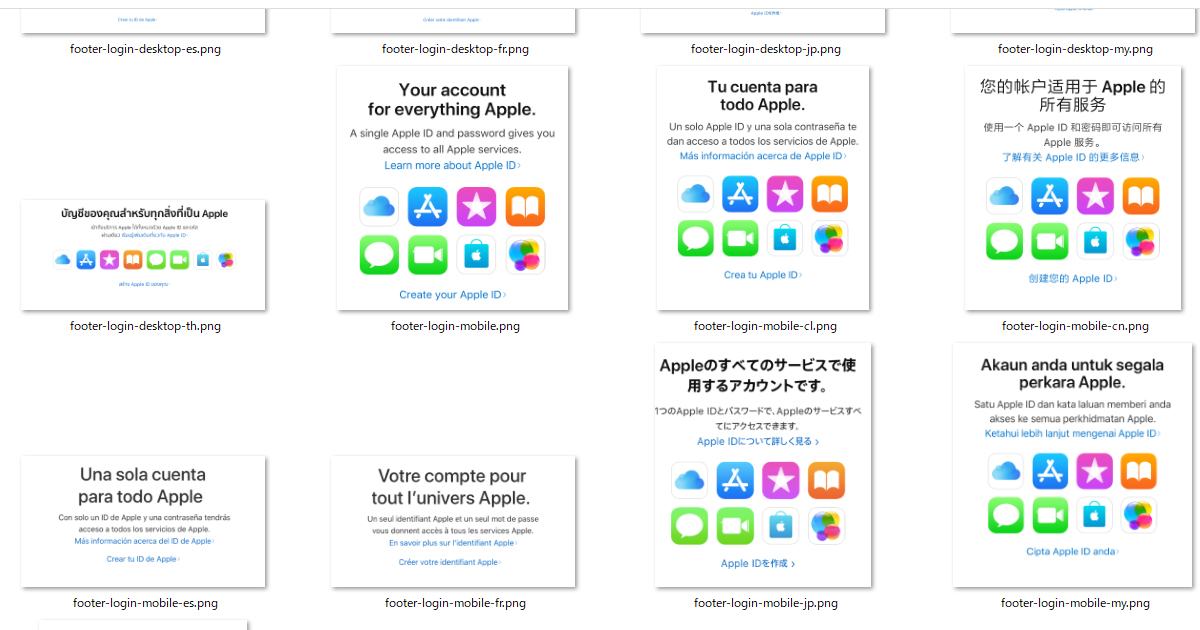

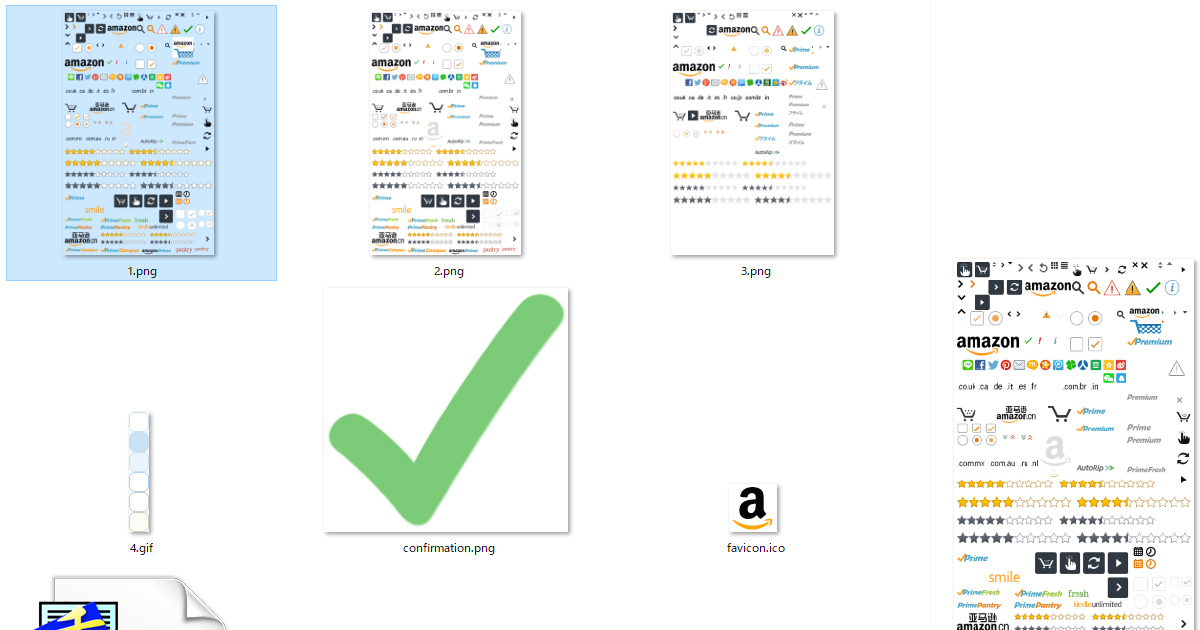

さて、このツールには各種の画像ファイルも保存されています。

このように、各国の言語に対応しています。

さて、このシステムはログを生成しています。

そのためのディレクトリとテキスト形式でのファイルがあり、ログインしたかどうかなどのデータが残されます。

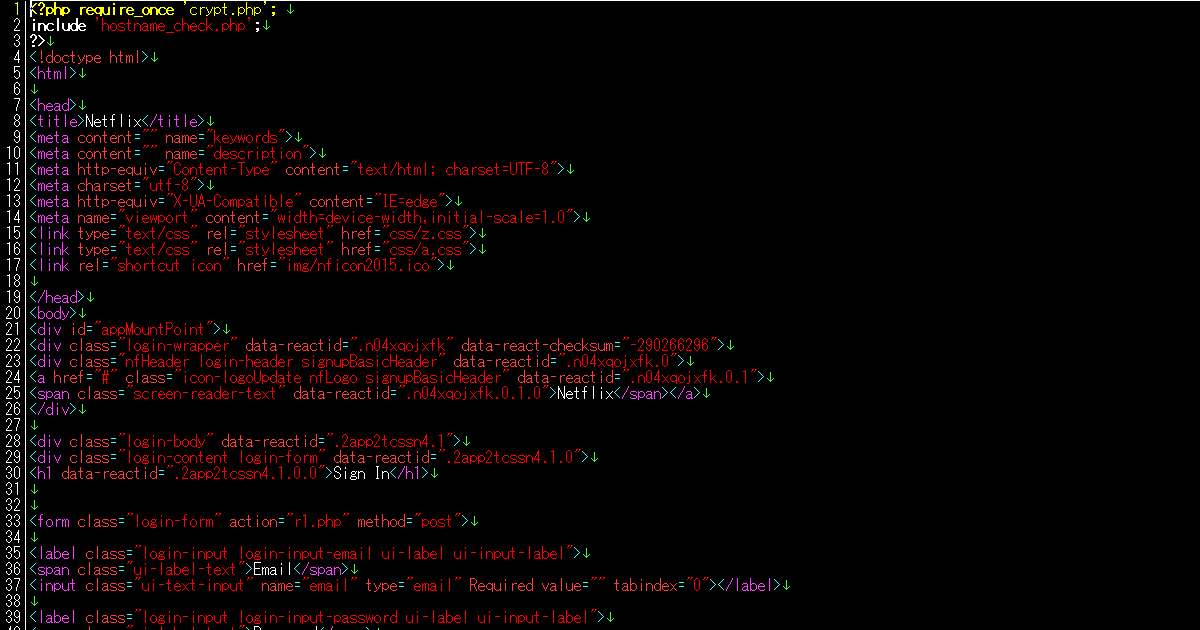

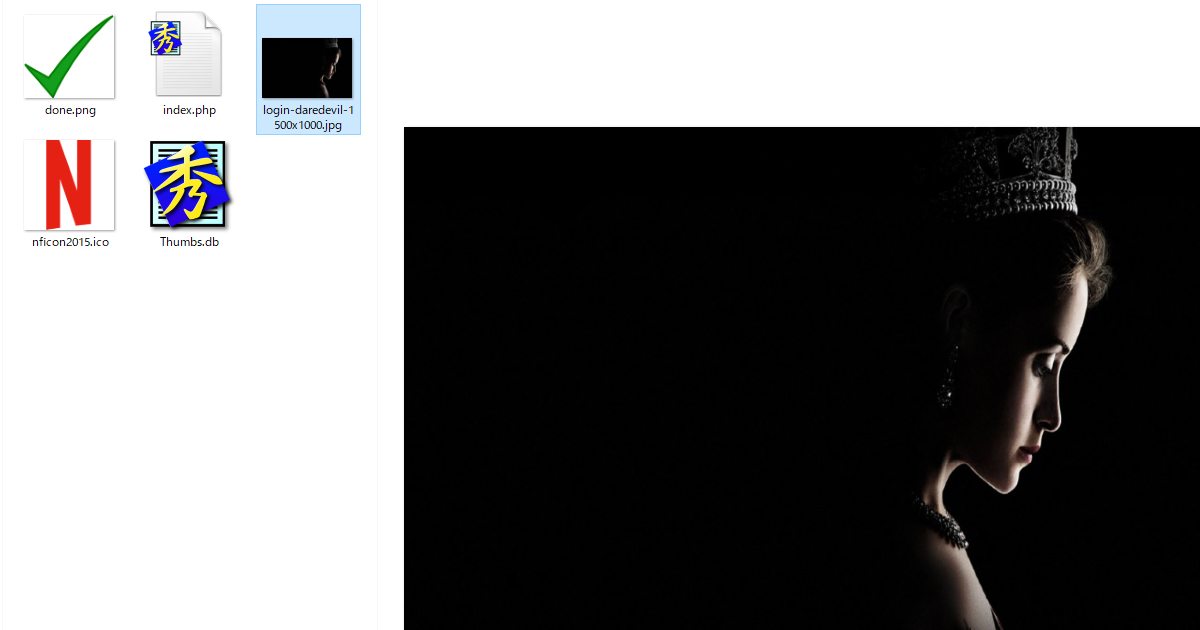

Netflixのフィッシング

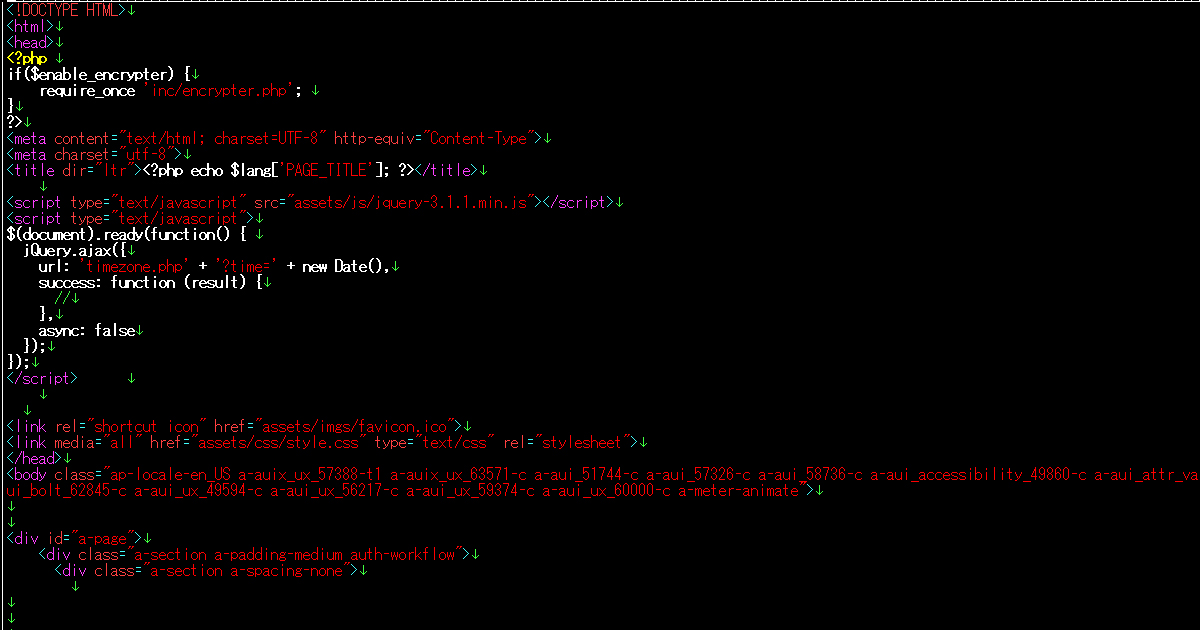

さて、今回の改ざんされたwebサイトにはNetFlixのフィッシングサイトも存在しました。

エリザベス2世を取り上げたネットフリックスのドラマ、The CROWNの画像がログイン画面の背景画像として用いられています。

さて、このシステムもログが残されており、外部に送信された内容が分かるようになっていました。

住所やメールアドレス、クレジットカード情報などが窃取されると、メールで送信されると同時にログに吐き出される仕組みです。

ここでは書きませんが、実際に検索するとそうした情報が記載されたテキストファイルが見つかりました。

つまり、オンライン上に公開されてしまっているということです。

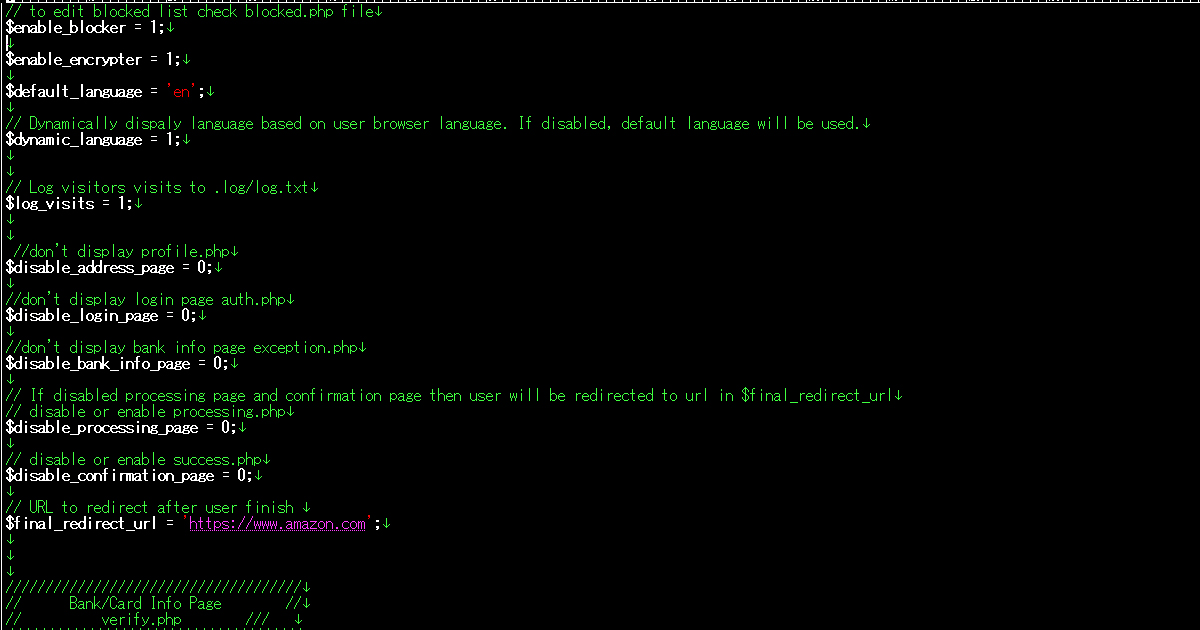

Amazonのフィッシングサイト

今回はAmazonのフィッシングサイトも見つかりました。

これも、入力された各種情報をメールで送信するものとなっています。

設定情報を保存するファイルもあり、

必要な各種画像も用意されています。

バックドアの存在

さて、これらのフィッシング詐欺サイトと同時に、404ページをバックドアに差し替えるファイルや、アップローダー、解凍ツールなども存在しました。

通常、こうした改ざん被害時にはさまざまな種類のバックドアが見つかります。

画像データの一部を改変したバックドアなどもあり、一般的な手法で発見が困難なものも珍しくありません。

たとえば、前述した16shopのバックドアも、png画像内の5126バイト以降がバックドアになっているものです。

改ざん被害のほとんどはフィッシング

Webサイトの改ざん被害のほとんどは、現在フィッシング詐欺に関連するものになっています。

これは、「改ざん被害を受けた場合、高い確率でフィッシング詐欺の温床とされている可能性を考えなければならない」ということを示しています。

被害者が加害者になってしまうことを防ぎ、被害を拡大させないためにも、万が一の被害時には早急な対応が求められます。

カテゴリ:wordpressの改ざん

タグ:16Shop,バックドア,フィッシング詐欺

Movable Type 4.0 以降の脆弱性、改ざん被害かどうかを確認する方法

Movable Type 4.0 以降の脆弱性、改ざん被害かどうかを確認する方法