2023/8/9 メディア インドネシア国家警察・FBI・警察庁の共同サイバー捜査案件(フィッシング詐欺)について、朝日新聞に取材協力した記事が掲載されました。2022/3/1 メディア ウクライナIT軍と呼応した国内からのサイバー攻撃の動きについてJ-CASTニュースの取材を受けました。

日本で最初のWordPress改ざん復旧サービスとして産声を上げたWebRepairは、多くのお客様に支持されながら取扱数を伸ばしてきました。

他社を圧倒する実績数をご覧ください。

WordPress

取り扱い実績数

3,983サイト(2023年末時点)

※2022年、2023年復旧数は純粋なWordPressの改ざん復旧のみの数字です。WordPress以外のEC-CubeやMovable Type等各種CMS、Laravel等フレームワーク使用サイト、保守契約、調査の数字は含まれていません。なお、調査ファイル数については、WordPress以外の復旧も含まれます。

トレーニングを積み資格を持った作業実施者

WebRepairの作業実施者は単にWordPressの経験が豊富なだけでなく、セキュリティやネットワーク、サーバーなどの知識を持ち、各種資格を保有しています。

Googleサイバーセキュリティプロフェッショナル認定 2名

LPIC-2 201 1名

Cisco Certified Network Associate (CCNA) 1名

※また3名がIPAセキュリティプレゼンターとして中小企業へ情報セキュリティの普及啓発活動を行っています。

MEDIA

WebRepairはその先進的な取り組みが多くのメディアに掲載されています

上場企業・大学・国・自治体など

多くのWordPressサイトのセキュリティに携わったプロが直接復旧します!

改ざんによるこんな被害に悩んでいませんか?

海外サイトに転送されてしまう

見知らぬショッピングサイトに転送されてしまう

ログインできなくなった

検索エンジンで検索すると全く違うタイトルに

サーバー会社からメールを大量配信していると警告が来た

制作会社に直してもらったが再被害が続く

検索するとサイトが赤い警告画面になっている

○○に当選しました、などの画面になってしまう

ウイルスが検出されましたなどの警告画面になる

フィッシングサイトがあるとサーバーから警告が来た

エラー表示で画面が真っ白に

データベース接続エラーでサイトが表示されない

こんな時、

インシデントレスポンスの専門サービスが必要です

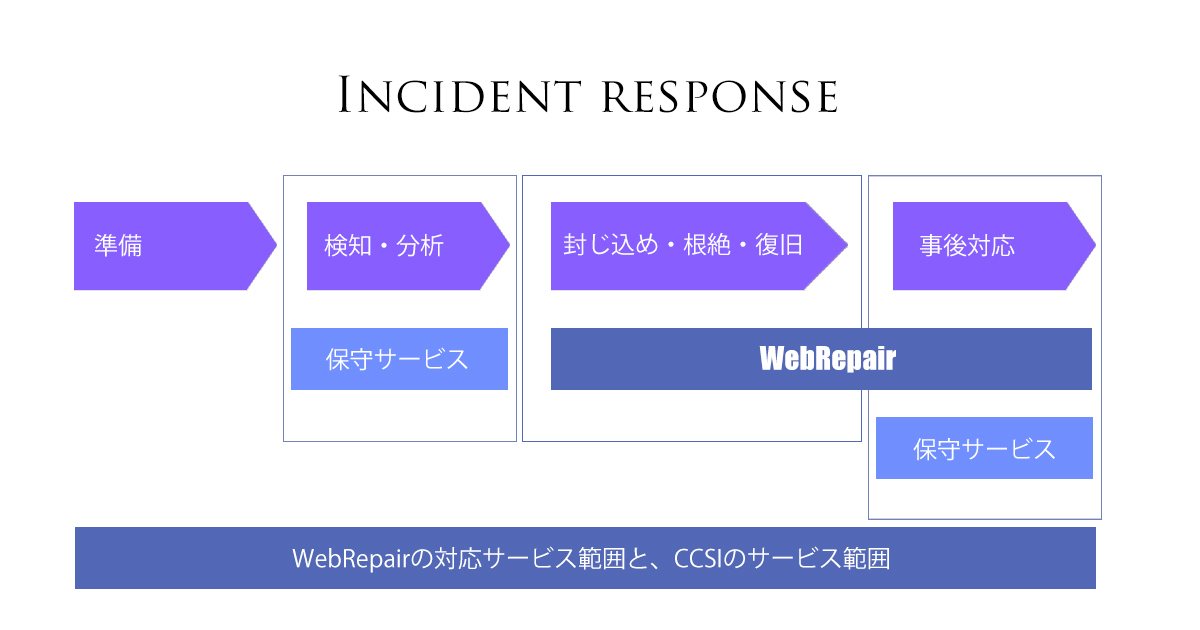

改ざんやマルウェアなど、いわゆるハッキング被害に遭った際の事後対応をインシデントレスポンスと呼びます。

WebRepairはいわゆる「WordPressに詳しい、エラーの修正ができる」といったweb制作会社によるサービスではなく、セキュリティ専門企業によるインシデントレスポンスの専門サービスです。

セキュリティ事業者としてインシデントレスポンスの「分析」・「封じ込め・根絶・復旧」ステージ、そして「事後対応」ステージとして再発防止の追加セキュリティ設定やオプションでのレポート発行などを行っています。また別途保守サービスによって「検知」のサービスも行っています。

上場企業・大学・国・自治体など

多くのWordPressサイトのセキュリティに携わったプロが直接復旧します!

WebRepairが選ばれる理由

※こうした調査レポートは別途オプションとなります。

セキュリティコンテストにも参加しています

WebRepair(Webリペア)ではSECCON(セキュリティコンテスト)にも参加し、常に技術の向上を図ると共にこれまでセキュリティに携わってこなかった新人の育成なども行っています。

確実な復旧のための工程

ファイル・データベースの保全

- ライトプラン

- ライトプランPlus

- ベーシックプラン

ファイル・データベースの保全を行います。証拠保全の観点から、被害に遭ったそのままを保全します。

目的はインシデントレスポンスですから、必ずしも厳密なデジタルフォレンジックや証拠保全が求められるわけではありませんが、経路追跡が必要な場合や、あとから原因追及が必要になることもあり得ますので、あくまでも現状をそのまま保全することになります。

画像もテキストファイルも含めた全数調査・クリーニング

- ライトプラン

- ライトプランPlus

- ベーシックプラン

WebRepairの原則は全数調査です。

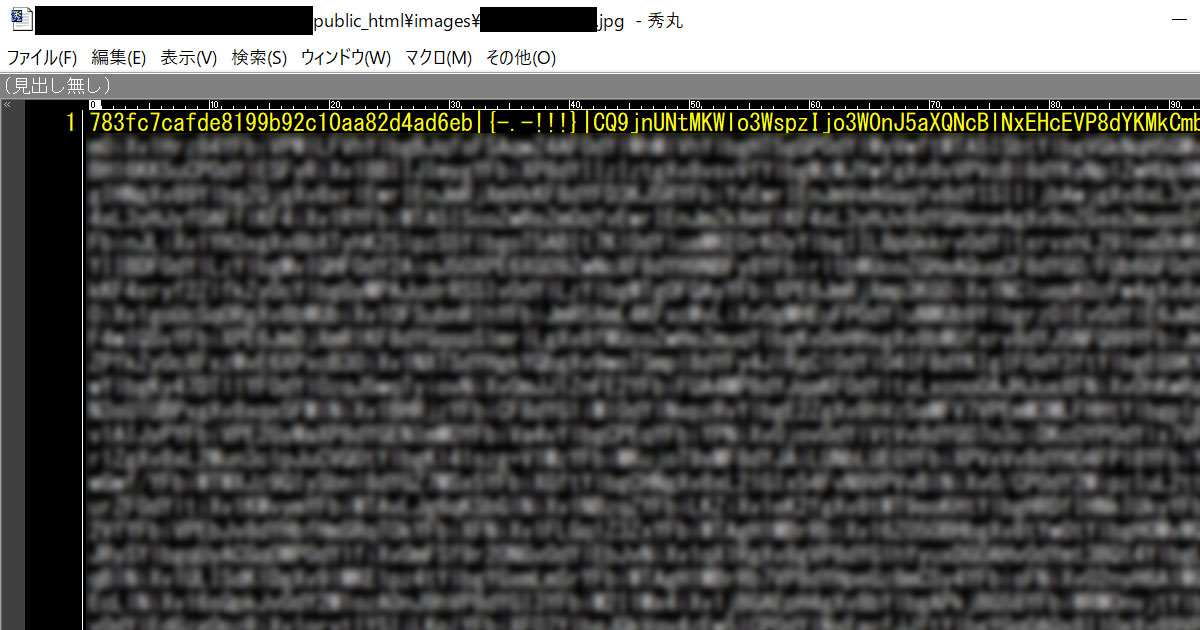

PHPファイルのみの調査しかしないといったことはありません。画像ファイルや動画ファイルを偽装したバックドアや、動画ファイル内に埋め込まれた不正コードなどが存在することは珍しくありません。

またテキストファイルやフォントファイル、CSSなどであっても、実際には不正なコードが書かれていて読み出される仕組みになっているものもあります。

DIYの復旧や他社様での復旧で再改ざんが出るケースなどでは、こうしたPHPファイル以外の部分での見落としが理由となっているケースも見受けられます。

ターミナルからfindコマンドで最近変更されたファイルを探すという手法を取っている事業者もありますが、WebRepairではこの手法は採用していません。これはタイムスタンプ等がそもそも改ざんされる事例も多く存在するためです。

データベース調査・クリーニング

- ライトプラン

- ライトプランPlus

- ベーシックプラン

データベース内の調査を行います。

コンテンツ内(postsテーブル内)に不正なコードが埋め込まれていたり、optionsテーブル内の書き換え、またusersテーブル内に不正なユーザーがいないかなど、全体の調査を行います。

動作プロセス調査

- ライトプラン

- ライトプランPlus

- ベーシックプラン

データベース、ファイルが完全にクリーンな状態であっても再改ざんされるケースもあります。

この場合、サーバー側で不正なプロセスが動作していることもあり、これを止める必要があります。

パスワード・SALTキー変更

- ライトプラン

- ライトプランPlus

- ベーシックプラン

パスワードが窃取されているケースも多いため、パスワードやSALTキーの変更を行います。

※ここまでで原状回復は完了ですが、原状はあくまで被害直前の状態であり、被害原因となった脆弱性が残されています。

このため、ここからの工程では既知の脆弱性を修正したうえでセキュリティ強化を行います。

PHPアップデート

- ベーシックプラン

PHPのアップデートがなされておらずバージョンが低すぎる場合、コアやプラグインのアップデートができない場合があります。必要に応じ適切なバージョンへのアップデートを行い、エラーが発生する場合はこれを修正します。

コア・プラグインのアップデート

- ライトプラン

- ライトプランPlus

- ベーシックプラン

コアとプラグインのアップデートを行います。

原則として既知の脆弱性が存在しない最新バージョンへのアップデートを行います。

機械検査

- ライトプラン

- ライトプランPlus

- ベーシックプラン

既知の脆弱性が残されていないか、脆弱性データベースと照合する機械検査を行います。

再発防止のための追加セキュリティ設定

- ライトプラン

- ライトプランPlus

- ベーシックプラン

以下の設定を行います。

重要ファイルへのアクセス制限

CSRF防止

蓄積型、反射型XSS防止

MIMEスニッフィング防止

クリックジャッキング防止

WAF設定

- ベーシックプラン

簡易的ではありますが有効なWAF(Web Application Firewall)を追加します。

不正なクエリやリクエストのブロック、またリファラやボットによるブロックが可能です。

侵入経路調査

- ベーシックプラン

必要に応じログやファイルからの侵入経路調査を行います。

この作業には最低限アクセスログが必要です。

攻撃元IPの特定や入口の特定を主眼としていますが、一般に自らのIPアドレスを攻撃に利用することは少なく、必ずしも「真の」攻撃元IPを特定できるわけではありません。しかしその攻撃に関与しているIPアドレスを拾い出さない限り最終的な攻撃者を割り出すことは出来ません。

(レンタルサーバーなどでログを取得できない場合、ログ調査が出来ない場合もございます。)

動作確認・再公開

- ライトプラン

- ライトプランPlus

- ベーシックプラン

動作テストを実施します。

問題がなければ再公開となります。

上場企業・大学・国・自治体など

多くのWordPressサイトのセキュリティに携わったプロが直接復旧します!

非専門事業者による復旧失敗例が増えています

セルフ復旧やセキュリティ専門ではない事業者による復旧による再改ざん被害や動作不具合、また公開されている納期(1時間・2-3日)と異なり1週間以上を要する事例などが増えています。

こうした案件もお受けしていますが、ほぼすべてのケースで被害経路を把握できる証拠情報が欠損しています。ベーシックプランでは経路調査を実施しますが、こうしたケースでは追跡不能となることがあります。

スキル次第で可能ですが、以下の知識がない場合は復旧できません。

1.不正なコードを不正なコードと認識できる程度のプログラミング知識

2.PHPのバージョン次第ではバージョンアップとそれに伴うエラー修正ができる程度のプログラミング知識

3.ケースによって、コマンドでサーバーを動作させられる程度の知識

よく「WordPressを新しいのに置き換えればよい」という方がいますが、仮にWordPressのコアを置き換えたとしても、例えば置き換えができないテーマ内やuploadsディレクトリ内にもたいてい不正なファイルが存在しており、これを除去するにはコードを確認する必要があります。つまり、それが不正なコードかどうかを認識できなければ除去もできません。

また画像ファイルであっても内部にコードが埋め込まれている例も珍しくありません。よって、画像内のコードの存在をチェックできるスキルも必要です。

これらのスキルがあれば復旧はできますが、入口を特定するにはさらにファイルのタイムスタンプ、ログ調査などが必要になります。そこから動作を読み取れなければ特定できません。

なお、もちろん既知の脆弱性をすべて塞ぐことで当座の安全は確保できます。が、そのためには既知の脆弱性をすべて塞げたかチェックできなければなりません。

現に、WebRepair以外のハッキング・改ざん被害復旧サービスはほぼすべて制作会社によるものです。

しかしながら、Webrepairでの取り扱い案件の半数はWeb制作会社から持ち込まれています。制作会社の多くはWordPressでwebサイトを制作しており、経験も豊富と言えます。

しかし残念なのはセキュリティ専門でないが故の見落としや復旧不能事案が見られることで、こうした案件はWebRepairにも多く持ち込まれています。制作会社のプログラマは、発生している事象からコードを追いかけこれを修正する能力があります。

コードは書いたとおりにしか動かないからであり、AのファイルはBのファイルを呼び出しBのファイルはCのファイルを参照したりするかもしれませんが、このすべてを追いかけることができます。

しかし、バックドアはこのルートと全く異なるところに単独で存在します。バックドアはサーバーに入るための裏口であり、リダイレクト等の見える事象とは目的が違うため事象を追いかけても見つけることができません。またバックドアはたいてい一つではなく複数であり、画像ファイルに埋め込まれていることもあります。こうした見落としは非常に多く見られます。

またある程度は出来てしまうが故に中途半端な形で持ち込まれることもありますが、すでにデータを触ってしまい調査に求められる証拠を消してしまっていることがほとんどです。

復旧対象のWordPressについて

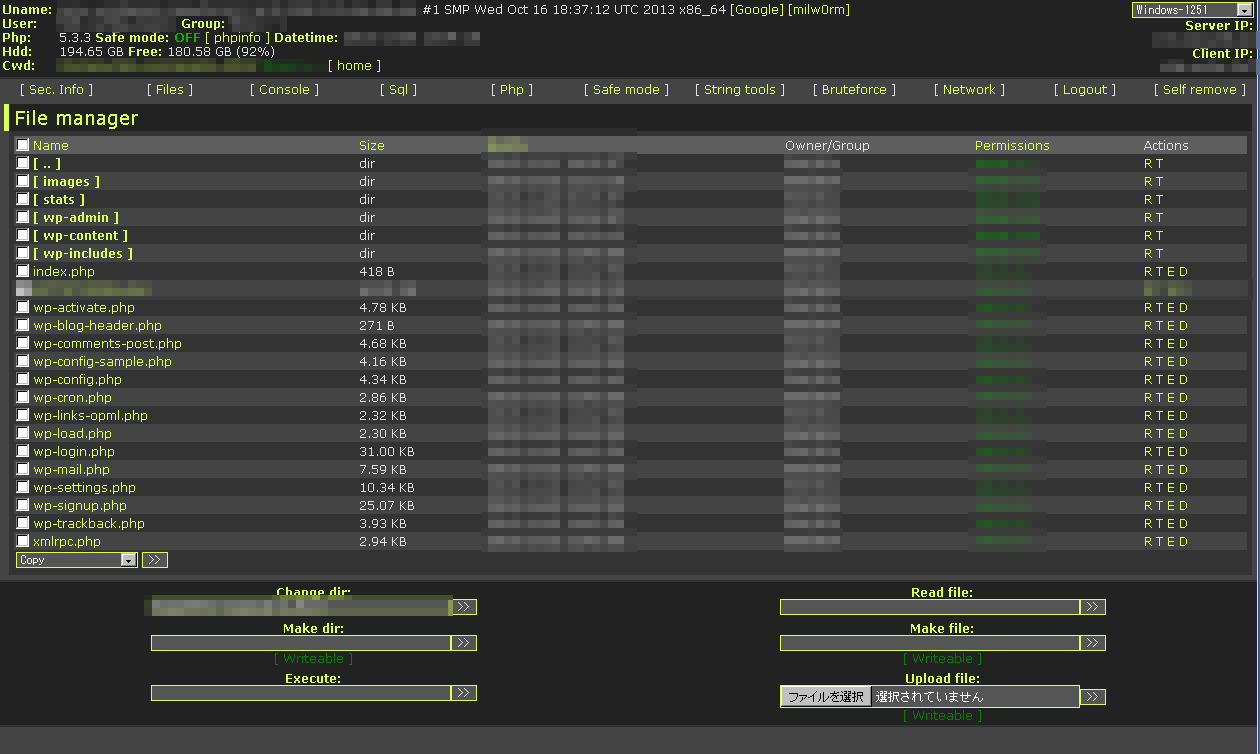

ハッキング・改ざん等の被害に遭った場合、サーバー内にはバックドアと呼ばれる「サーバーへの裏口」が設置されることがほとんどです。

このバックドアにより、攻撃者はサーバー内を自由に動き回ることができます。サーバー内に複数のWebサイトがある場合、別のドメインであっても連鎖被害に遭うのはこのためです。

以下は実際のバックドアの事例です。このように、FTPクライアントで接続したときと同様に自由にサーバー内を操作できます。

このため、サーバー内のすべては攻撃者が自由が自由に改ざんできます。

WebRepairではサーバー内すべてを復旧対象とする、もしくは復旧対象のWebサイト以外は原則としてサーバー内から除去することで保証期間を設けています。復旧対象以外をサーバー内に残す場合、保証対象外となります。

WebRepairではプランをお選びいただけます

| WordPress | |||

|---|---|---|---|

| ライトプラン | ライトプランPlus | ベーシック | |

| 費用(税別、WordPress1つあたり) | 19,800円(税込み:21,780円) | 25,800円(税込み:28,380円) | 49,800円(税込み:54,780円) |

| 公式テーマ対応 | 〇 | ||

| 独自テーマ対応 | 〇 | 〇 | |

| 有料テーマ対応 | × | 〇 | |

| 有料プラグイン対応 | × | 〇 | |

| 非公式プラグイン対応 | × | 〇 | |

| 追加セキュリティ設定 | あり | ||

| 保証期間(再改ざん被害時の無料復旧) | 2週間 | 3か月 | |

| アップデート | コア・プラグインのみ | コア・プラグイン、必要に応じPHP | |

| WAF設定追加 | なし | あり | |

| 侵入経路調査 | なし | あり(メールにてお知らせ) | |

| 調査レポート発行 | オプション 税別:29,800円 (税込み:32,780円) | ||

| お支払い方法 | クレジットカード(1週間以内)、銀行振込(末締め翌月末のお支払い) | ||

※WordPress以外のCMS・HTMLのみのサイトの復旧も承ります。1サーバーあたりの最低料金は19,800円ですが、CMS本体や復旧ファイルのボリュームに応じて価格が変動します。

詳細はフォームまたは電話にてお問い合わせください。

※ライトプラン・ライトプランplusをご希望で、復旧後のサイトデータを別のサーバーへ移転することをご希望の場合、別途追加料金が発生します。移転作業は内容やサイト数により追加料金が異なりますので、お問い合わせください。

※検収は納品後3日間でお願いいたします。納品完了のお知らせより保証期間がスタートします、これには検収期間も含まれます。保証期間中の再改ざん被害については無償で復旧いたします。

上場企業・大学・国・自治体など

多くのWordPressサイトのセキュリティに携わったプロが直接復旧します!

お申込みの前に

※本フォームの自動返信メールに御見積書・守秘義務契約書をパスワード付きPDFで同時発行しています。

※自動返信メール内にFTP情報等入力フォームのURLがありますので、ご依頼の場合はあわせてご入力ください。

※弊社にてサーバー内確認後、万一お見積りに変動がある場合は事前にお知らせの上、ご確認頂いたのちの着手となります。キャンセルはこの時点まで可能です。

お見積りに変動が出るケース

1.WordPress以外のCMSやファイル・システム・フリースクリプトなどが存在する場合で、あわせて復旧する場合

2.WordPressの数量が異なる場合

※着手後のキャンセルはできません。