「不正なファイル」という表現は良く聞きますが、実際にどういったファイルが「不正なファイル」なのかは具体的に知らない方も多いでしょう。

そこで、実際にバックドア(Backdoor)を仕込まれた例を見てみましょう。

バックドア(Backdoor)とは?

バックドア(Backdoor)とは、皆さんがFTPなどでサーバーにアクセスするように、外部の何者かが簡単にサーバー内にアクセスできるよう設置された「不正な入り口」のことです。

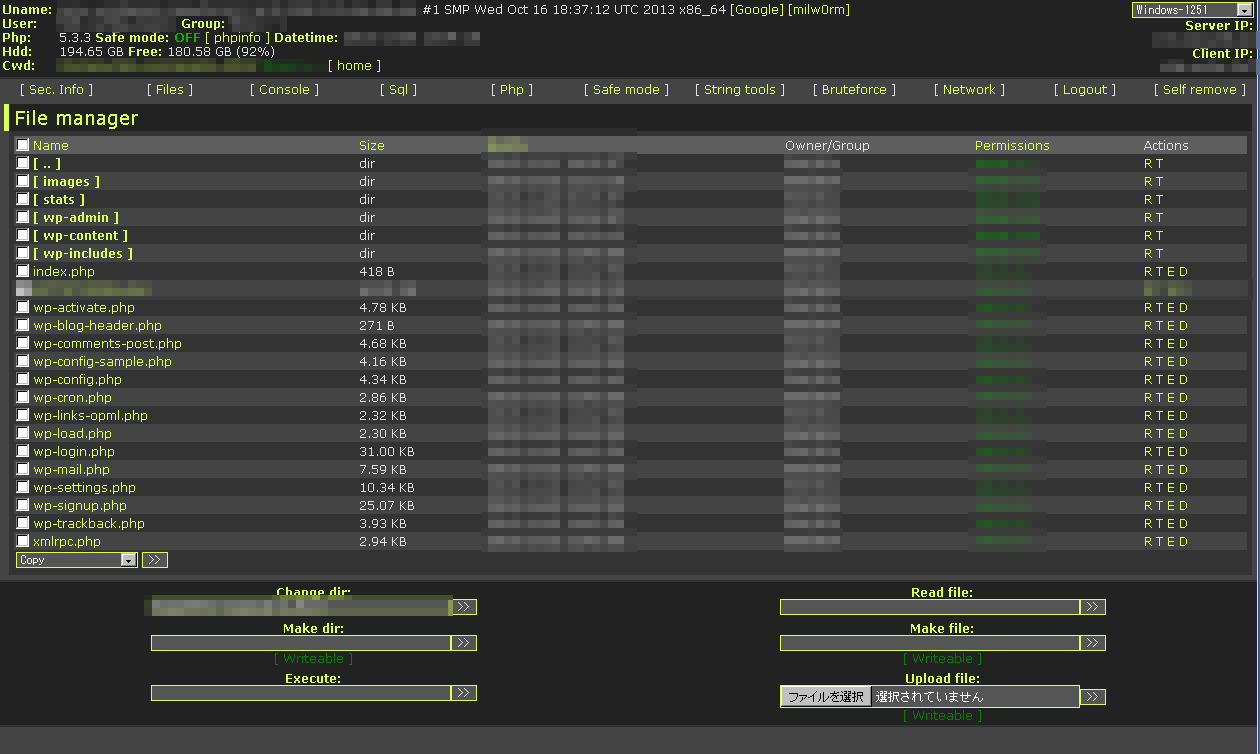

実際にそのバックドアにアクセスすると、以下のような画面になっています。

ここから、新たなファイルをアップロードしたり、ファイルを改変したりといったことが簡単に出来ます。

もちろんデータベースにアクセスするためのパスワードなども閲覧できてしまいます。

当然ですが、全ファイルを簡単に削除してしまうことも可能です。

こういったファイルがアップロードされていても、気がつかない、というケースが多くあります。

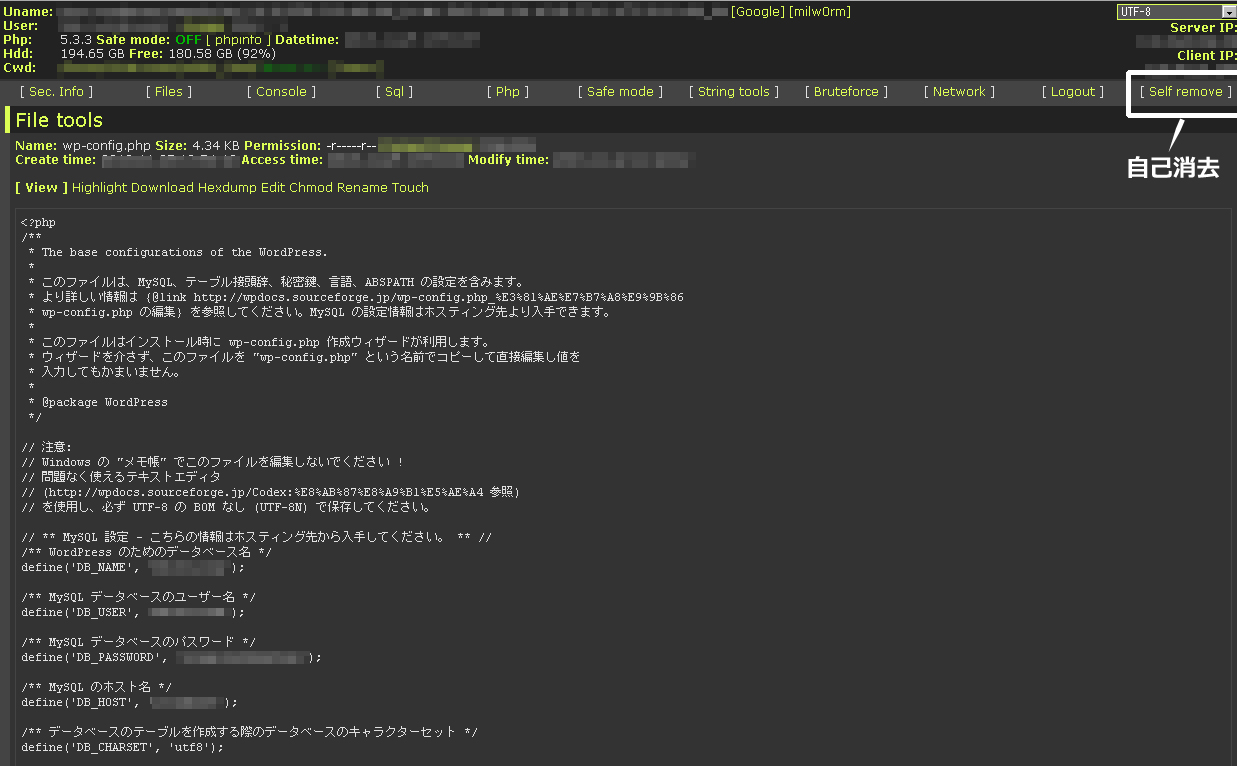

上の図は、実際にwp-config.phpを開いてみた例です。

データベースへの接続情報が丸見えです。

右上には、Self removeというリンクがあります。

これをおすと、このバックドアが自己消去します。

つまり、用が済んだらここをクリックして消去してしまえば一般の人にはなかなか分からない、ということになります。

なぜ気がつかないか

1.その時には何もしない

なぜなら、このファイルをアップロードされた時点では攻撃者が何も行わないというケースが多いからです。

そして、ある日突然サーバー内のサイト群に改ざんが加えられます。

レンタルサーバーの場合、一つのサーバー内で幾つものサイトを運用しているケースも多く見受けられますが、こうした場合すべてのサイトが改ざんの憂き目に合います。

せっかく復旧しても再度改ざんされる、というケースでは、こうしたファイルに気がつかないため再度侵入されているというケースもあります。

2.プラグインに偽装

こうしたファイルはプラグインに偽装していることも多くあります。

管理画面で怪しいプラグインがあれば分かるのでは?と思われるかもしれませんが、こうした偽装プラグインは管理画面の「プラグイン一覧」で表示されないようになっていることも多く、FTPなどで接続してみて初めて分かる、という状態になっています。

このため、発見が遅れたり、何の疑問も抱かずに見過ごしていたり、ということが起こります。

3.ちゃんとログインパスワードがある場合も

見慣れぬファイルがあってアクセスしてみたが、ログインできずなんだか分からないということもあります。

見慣れぬファイルがあってアクセスしてみたが、ログインできずなんだか分からないということもあります。

このケースでもちゃんとログイン画面がありました。

ログアウトも可能で、Bye!という文字と共にログアウトできるようになっています。

こうなるとパスワードが分からないとログインできない、ログインしないと上のような画面は見られないということになります。

実際にはファイル内にハッシュ化(暗号化のようなもの)されたパスワードが記述してあるので、そこを書き換えたり削除したり、あるいは解読してしまえばアクセスできるようになります。

パーミッションを変えても、これに気がつかないとアウトです

改ざんされたファイルを元に戻し、大事なファイルのパーミッション(権限)も変更した、もう大丈夫。

それでもバックドアがあればまた簡単に改ざんできてしまいます。

なぜなら、バックドアを使ってパーミッションを簡単に変更することが出来るからです。

カテゴリ:wordpressの改ざん

タグ:バックドア,改ざん

悪意のある偽装プラグイン、wpppm

悪意のある偽装プラグイン、wpppm